משטרת דובאי, ספינות ביוון ובכירים בישראל: דליפה חסרת תקדים חושפת את פעילות מערך הסייבר של איראן

קבוצת ההאקרים המובילה באיראן נפרצה לפני מספר שבועות ופעולות הסייבר של המדינה האיסלאמית נחשפו בפעם הראשונה. המסמכים שדלפו מספקים הצצה ליעדים שעל הכוונת (ולא רק ישראל), לכלי הסייבר שמופעלים, לחברות הקש שהוקמו, ואפילו למסעדה המועדפת על העובדים לצהריים. חשיפת שומרים גם בעיתון כלכליסט

קבוצת ההאקרים המובילה באיראן נפרצה לפני מספר שבועות ופעולות הסייבר של המדינה האיסלאמית נחשפו בפעם הראשונה. המסמכים שדלפו מספקים הצצה ליעדים שעל הכוונת (ולא רק ישראל), לכלי הסייבר שמופעלים, לחברות הקש שהוקמו, ואפילו למסעדה המועדפת על העובדים לצהריים. חשיפת שומרים גם בעיתון כלכליסט

קבוצת ההאקרים המובילה באיראן נפרצה לפני מספר שבועות ופעולות הסייבר של המדינה האיסלאמית נחשפו בפעם הראשונה. המסמכים שדלפו מספקים הצצה ליעדים שעל הכוונת (ולא רק ישראל), לכלי הסייבר שמופעלים, לחברות הקש שהוקמו, ואפילו למסעדה המועדפת על העובדים לצהריים. חשיפת שומרים גם בעיתון כלכליסט

משטרת דובאי, ספינות ביוון ובכירים בישראל: דליפה חסרת תקדים חושפת את פעילות מערך הסייבר של איראן

קבוצת ההאקרים המובילה באיראן נפרצה לפני מספר שבועות ופעולות הסייבר של המדינה האיסלאמית נחשפו בפעם הראשונה. המסמכים שדלפו מספקים הצצה ליעדים שעל הכוונת (ולא רק ישראל), לכלי הסייבר שמופעלים, לחברות הקש שהוקמו, ואפילו למסעדה המועדפת על העובדים לצהריים. חשיפת שומרים גם בעיתון כלכליסט

קבוצת ההאקרים המובילה באיראן נפרצה לפני מספר שבועות ופעולות הסייבר של המדינה האיסלאמית נחשפו בפעם הראשונה. המסמכים שדלפו מספקים הצצה ליעדים שעל הכוונת (ולא רק ישראל), לכלי הסייבר שמופעלים, לחברות הקש שהוקמו, ואפילו למסעדה המועדפת על העובדים לצהריים. חשיפת שומרים גם בעיתון כלכליסט

צילומי מסמכים מתוך ההדלפה, ברקע: דגל איראן (צילום: שאטרסטוק)

מילאן צ'רני

4.11.2025

תקציר הכתבה

להאזנה לכתבה

הוקלט על ידי המרכז לתרבות מונגשת

האזינו לתקציר דינמי של הכתבה

יוצר באמצעות כלי ה-AI של גוגל NotebookLM

הניוזלטר של שומרים:

נרשמים כאן בקליק - ולא מחמיצים אף תחקיר חשוב

על אף שמה המקסים, "צ'ארמינג קיטן" (Charming Kitten), קבוצת ההאקרים האיראנית מוכרת לשמצה כחלק מחטיבת הסייבר והמודיעין של משמרות המהפכה באיראן. גורמי הסייבר בעולם זיהו את טביעות האצבע שלה במתקפות מתוחכמות שנעשו תוך שימוש בתוכנות זדוניות, בהודעות התחזות במייל ובפרופילים מזויפים ברשתות החברתיות, שמטרתם לרכוש את אמון הקורבנות במשך זמן רב לפני פריצה לחשבונותיהם. בעשור האחרון היא תקפה יעדים בארה"ב, בבריטניה וכמובן במגוון רחב של מדינות במזרח התיכון וישראל בראשן.

כעת חושף שומרים, כי "צ'ארמינג קיטן" נפלה ברשת בעצמה לאחר שמסמכים פנימיים ממערך ריגול הסייבר שלה דלפו בשבועות האחרונים. הדליפה נחשבת לאחת הפריצות המשמעותיות ביותר לקבוצת האקרים שפועלת בשירות גורם מדינתי ומספקת הצצה ראשונה לפעולותיה הסודיות של הקבוצה, לנהלי העבודה שלה ולזהות עובדיה.

הקבצים שדלפו מתעדים את פעולות הקבוצה בין השנים 2022 ל-2025, פעולות שנוהלו על ידי בכיר משמרות המהפכה בשם עבאס רהרובי (Rahrovi), באמצעות רשת של חברות קש. הפעולות הללו נעשו בלא פחות בארבע יבשות שונות ובמדינות שאינן בהכרח לעומתיות לאיראן כמו דרום קוריאה וקנדה. במזרח התיכון וסביבתו, לפי המסמכים, התמקדה הקבוצה בדובאי, ביוון, בירדן וכמובן ישראל. כמעט מיותר לציין שדגש מיוחד ניתן למערכת הביטחון הישראלית.

אלמלא קודי המקור של התוכנות הזדוניות והתייחסויות ליעדי פריצה ספציפיים, אוסף המסמכים יכול היה להידמות לרישומים של חברת סטארט-אפ מאורגנת היטב. "צ'ארמינג קיטן" עקבה בשיטתיות אחר הישגיה וכישלונותיה, עובדים נדרשו לתעד בקפידה את שעות עבודה - תשע עד חמש, להגיש בקשות לחופשה ולעבוד לעתים קרובות שעות נוספות. כל זאת ממחיש שאין מדובר בקבוצה גרילה של האקרים, אלא במערך מדינתי סדור ומאורגן.

חשיפת המסמכים גורמת לקבוצה נזק כבד. זהויות הגורמים מאחורי פעילותה, חברות הקש ששימשו להסתרת פעילויות, כתובות מטבעות קריפטו שמימנו רכישת ציוד טכני ושירותי אנונימיזציה, וכן קוד מקור לתוכנות זדוניות, ישפיעו באופן דרמטי על פעילותה בעתיד ויחייבו היערכות מחדש.

הקבצים שדלפו מתעדים את פעולות הקבוצה בין השנים 2022 ל-2025 בלא פחות בארבע יבשות שונות. במזרח התיכון וסביבתו, לפי המסמכים, התמקדה הקבוצה בדובאי, ביוון, בירדן וכמובן בישראל

פריצות לתשתיות, בתי מלון ומערכות אבטחה

היעד המרכזי של הקבוצה הוא כמובן מדינת ישראל, כאשר רבים ממאות המסמכים שדלפו מצביעים על כך. "סדרת פעולות סייבר בוצעה בהצלחה (...) תוך התמקדות במשטר הציוני ושלוחותיו, במטרה לחלץ מידע ולתקוף תשתיות", נכתב באחד מהם. המסמך, שנותח על ידי שומרים, מפרט בשיטתיות פעולות איראניות נגד ישראל. בין היתר הוא כולל פרטים על הסתננות למערכות אבטחה במעגל סגור (CCTV) במרכזי ביטחון ישראליים ובאתרים רגישים נוספים, השגת גישה לתשתיות תעשייתיות, ושליפת נתוני נוסעים ממאגרי מידע של שדות תעופה ובתי מלון.

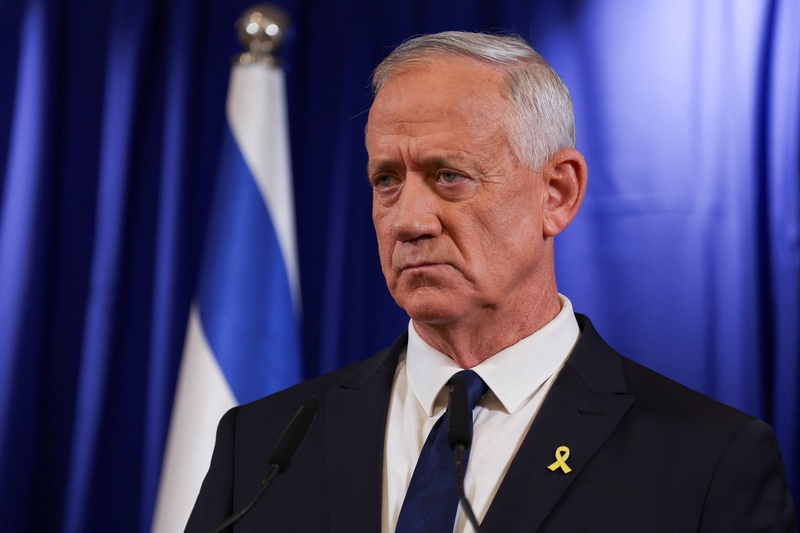

המסמכים גם קושרים לראשונה באופן רשמי בין "צ'ארמינג קיטן" לבין "מטה משה" (Moses Staff), מבצע פריצה שבעבר יוחס להאקרים עצמאיים. המבצע, שנחשף בסוף 2021 לאחר שהודלפו נתונים מחברות וגופי ביטחון ישראליים, כולל משרד הביטחון, חשף פרטים של מאות אנשי צה"ל, ובהם של שר הביטחון והרמטכ"ל לשעבר בני גנץ. בנוסף חושפים המסמכים כי הקבוצה האיראנית הפעילה פלטפורמה מקוונת שנועדה לזהות ולגייס ישראלים שמשרתים במערכת הביטחון. יצוין כי לא ברור עד כמה פעולות אלו היו מוצלחות, אם בכלל.

קשר נוסף שחושפים המסמכים הוא לכך שהקבוצה היא שעמדה מאחורי מבצע השפעה שאותר בעבר על ידי חברת מטא, אשר כלל מאות חשבונות מקוונים שהתחזו למפגיני "הדגלים השחורים" נגד ראש הממשלה נתניהו ב-2020 במטרה לזרוע כאוס בישראל. הפרקטיקה המפורטת היא כיצד ניסו ההאקרים האיראניים לעורר תסיסה פנימית ומחאות בתוך ישראל.

בהקשר זה יש לציין, כי על פי הסוכנות האמריקאית לאבטחת סייבר ותשתיות (CISA), "צ'ארמינג קיטן" כיוונה למתנגדי משטר פוליטיים, ארגוני זכויות אדם, כלי תקשורת וחוקרים כבר מ-2014. קביעה שמקבלת כעת אישוש במסמכים המצביעים על מבצעי דיסאינפורמציה מתוחכמים שהפעילה. כך למשל, עובדים הרשומים בקבוצה האיראנית הפעילו כלי תקשורת בשם "Sahyoun 24", הפעיל בעברית, ערבית ופרסית ברשתות החברתיות, כדי להפיץ דיסאינפורמציה ותעמולה איראנית.

השיטה: אתרי גיוס עובדים מזויפים

ישראל היא כאמור היעד העיקרי לפריצות והדלפות של מידע רגיש מאז פרצה המלחמה, כולל ממשרדי ממשלה ומוסדות בריאות, כפי שדווח בעבר בהרחבה בשומרים.

המסמכים שדלפו מתארים פעולות שנעשו נגד מפעילי תיירות וחברות ביטחוניות. כך למשל מתואר בהם כיצד בוצע ניסיון לפרוץ לאתר הקריירה/דרושים של חברה ביטחונית משמעותית בישראל, ככל הנראה כדי לאסוף מידע אישי של מועמדים בעלי רקע ביטחוני, לפני שיכוונו אליהם מתקפות באופן סייבר פרטניות.

אחד האתרים שנרשמו על ידי ההאקרים האיראניים הוא "ישראל-טאלנט" (Israel-Talent) ששימש כפלטפורמת גיוס מזויפת לבכירים. מומחי סייבר הסבירו כי פעולות דומות, לחיזור אחר יעדים באמתלות של הצעות עבודה, יוחסו בעבר להאקרים איראניים.

שיטה דומה נקטה הקבוצה גם באיתור משתפי פעולה מבית, והפעילה אתרי גיוס שכיוונו לאנשי ביטחון איראניים, סורים וחיזבאללה. באחד הקמפיינים, שרץ ברחבי אתרים שונים ופלטפורמות מדיה חברתית, נאסף מידע אישי מפורט על ידי יצירת אתרי גיוס מזויפים שהוצגו כאילו הם קשורים לישראל. למעשה, הם נועדו לאתר בוגדים פוטנציאליים שעלולים להתפתות לעבוד עם נגד איראן.

חשיפת המסמכים גורמת לקבוצה נזק כבד. זהויות הגורמים מאחורי פעילותה, חברות הקש ששימשו להסתרת פעילויות, כתובות מטבעות קריפטו שמימנו רכישת ציוד טכני - ישפיעו באופן דרמטי על פעילותה בעתיד ויחייבו היערכות מחדש

מי עוד על הכוונת האיראנית?

לצד המיקוד של הקבוצה בישראל, חושפת ההדלפה את האופן שבה הרחיבה איראן את טווח הפעולה ברחבי המזרח התיכון - לרבות במספר רב של מגזרים אזרחיים שנעו ממשרדי עורכי דין, תעשיית הנפט והגז, מוסדות אקדמיים, חברות ימיות וארגוני בריאות.

בין היעדים הבולטים שצוינו על ידי הקבוצה - חלקם העניקו להאקרים שליטה כמעט מוחלטת ביעדים שהותקפו:

- משטרת דובאי

- משרד החוץ הטורקי

- שירותים פיננסיים בכווית

- התקשורת האפגנית

- מוסדות בירדן, כאשר חלק מהפריצות במדינה לא אותרו קודם לכן, והיו רחבות היקף במיוחד.

יעד בולט נוסף שהותקף על ידי האיראניים היה תעשיית הספנות של יוון, ככל הנראה בניסיון לנטר ימאים בים התיכון ולעקוף סנקציות המופעלות נגדה.

עוד הותקפו: גורמים תיבות דואר של אנשי תמיכה טכנית (IT) באזרבייג'ן, עובדי נמל בבאקו, פקידי משרד הפנים של בחריין, וכן פעילת זכויות האדם הפקיסטנית-קנדית, רחיל רזא.

קצין הרכש האיראני נחשף

לא ברור מי עומד מאחורי ההדלפה וספק אם פעם הדבר יתגלה, אולם עומק ההדלפה והיקפה מגלים כי מי שעומד מאחוריה החזיק בגישה נרחבת למערכות הפנימיות של הקבוצה לאורך תקופה ממושכת, לפי דוחות שפרסמו בנושא מומחי סייבר.

אחד המומחים הוא נרימן גריב (Gharib), פעיל האופוזיציה האיראנית וחוקר סייבר שפועל מבריטניה. מאז הפריצה הוא בחן כמה מחשבונות ההאקרים באמצעות הסיסמאות שדלפו. בהתבסס על הבדיקה שעשה, גריב כתב כי הקבוצה הסתמכה על מספרי טלפון מרוסיה, ישראל והולנד עם כתובות מזויפות כדי לבצע רכישות בשווי של כ-10,000 דולר באמצעות קריפטו עבור התשתית שלהם. כמו כן, זיהה גריב את קצין הרכש, מוחסן פורוגי (Foroughi), האחראי על רכישת ציוד טכני מטעם משמרות המהפכה, ואפילו את המסעדה האהובה על ההאקרים בלב טהרן.

רוצים לקבל עדכונים ישירות לסמארטפון? >> הקליקו והצטרפו לקבוצת הווטסאפ של שומרים